- Un malware para Android utiliza técnica innovadora para robar datos de tarjetas de crédito y comprometer la seguridad de los usuarios

- Malware innovador roba datos de tarjetas de crédito y compromete la seguridad de usuarios Android

- Un nuevo escenario de ataque para Android

- Cómo funciona el ataque

- Consecuencias del ataque

Un malware para Android utiliza técnica innovadora para robar datos de tarjetas de crédito y comprometer la seguridad de los usuarios

Una amenaza cibernética de gran envergadura se cierne sobre los usuarios de dispositivos móviles con sistema operativo Android. Un malware especialmente diseñado para este sistema ha sido descubierto, y su capacidad para robar datos de tarjetas de crédito y comprometer la seguridad de los usuarios es verdaderamente alarmante. La técnica innovadora utilizada por este malware para infiltrarse en los dispositivos y sustraer información confidencial ha generado gran inquietud en la comunidad de seguridad informática. A continuación, se presentará una análisis detallado de este malware y las medidas que los usuarios pueden tomar para protegerse de esta amenaza cibernética.

Malware innovador roba datos de tarjetas de crédito y compromete la seguridad de usuarios Android

Los ciberdelincuentes siguen buscando nuevos métodos para estafar a los usuarios, y algunos que se han visto poco anteriormente están empezando a proliferar. Ahora, los investigadores de ESET han descubierto un malware para Android capaz de robar datos de tarjetas de crédito, utilizando un lector NFC de un dispositivo infectado, y transmitiendo los datos a los atacantes.

Básicamente, con esto, se clona la tarjeta para que pueda usarse en cajeros automáticos o terminales de puntos de venta. Han llamado a este malware como NGate porque incorpora NFCGate, una herramienta de código abierto para capturar, analizar o alterar el tráfico NFC.

Un nuevo escenario de ataque para Android

“Se trata de un nuevo escenario de ataque para Android y es la primera vez que vemos que se utiliza un malware para Android con esta capacidad”, afirmó el investigador de ESET Lukas Stefanko. “El malware NGate puede transmitir datos NFC desde la tarjeta de la víctima a través de un dispositivo comprometido al smartphone de un atacante, que luego puede emular la tarjeta y retirar dinero de un cajero automático”.

El malware puede ser instalado originalmente mediante campañas de phishing engañando a las víctimas para que lo instalen desde dominios fraudulentos que se hacían pasar por bancos o aplicaciones oficiales. Algunas de estas aplicaciones se presentaban en forma de Progressive Web Apps que se pueden instalar tanto en dispositivos Android como iOS.

Cómo funciona el ataque

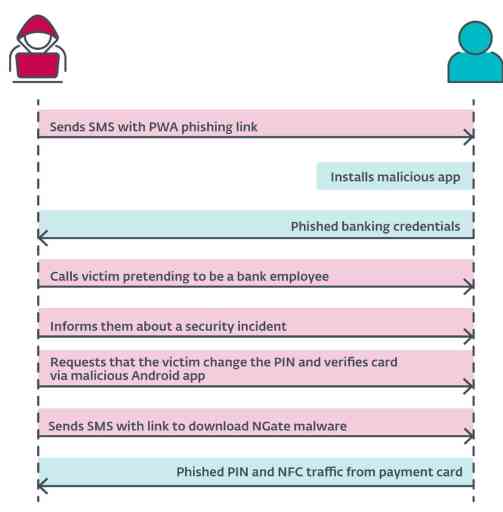

Parece que el responsable de la estafa ya fue arrestado en marzo. ESET explicó que el escenario del ataque comenzó con los atacantes enviando mensajes SMS a las víctimas potenciales sobre una declaración de impuestos, incluido un enlace a un sitio web de phishing que se hacía pasar por un banco. Lo más probable es que estos enlaces condujeran a PWA maliciosas.

Una vez que la víctima instaló la aplicación e introdujo sus credenciales, el atacante obtuvo acceso a la cuenta de la víctima. Luego, el atacante llamó a la víctima, haciéndose pasar por un empleado del banco. La víctima fue informada de que su cuenta había sido comprometida, probablemente debido al mensaje de texto anterior. El atacante estaba diciendo la verdad: la cuenta de la víctima estaba comprometida, pero esta verdad luego condujo a otra mentira.

“Para “proteger” sus fondos, se le pidió a la víctima que cambiara su PIN y verificara su tarjeta bancaria mediante una aplicación móvil (el malware NGate). Se envió un enlace para descargar NGate por SMS. Sospechamos que dentro de la aplicación NGate, las víctimas ingresaban su PIN anterior para crear uno nuevo y colocaban su tarjeta en la parte posterior de su teléfono inteligente para verificar o aplicar el cambio”.

Consecuencias del ataque

“Como el atacante ya tenía acceso a la cuenta comprometida, podría cambiar los límites de retiro. Si el método de retransmisión NFC no funcionaba, simplemente podría transferir los fondos a otra cuenta. Sin embargo, el uso de NGate facilita que el atacante acceda a los fondos de la víctima sin dejar rastros que lleven a la propia cuenta bancaria del atacante”, explica ESET.

Los investigadores señalan que este tipo de ataques podrían utilizarse en otros escenarios, como clonar algunas tarjetas inteligentes, que se utilicen para otros fines. Esta clonación podría surgir en situaciones en las que el atacante tiene acceso físico a una tarjeta o bien pueda leer brevemente una tarjeta en carteras, billeteras, mochilas o fundas de móviles.

Deja una respuesta